记一次奇妙的证书站逻辑漏洞挖掘

记一次奇妙的证书站逻辑漏洞挖掘

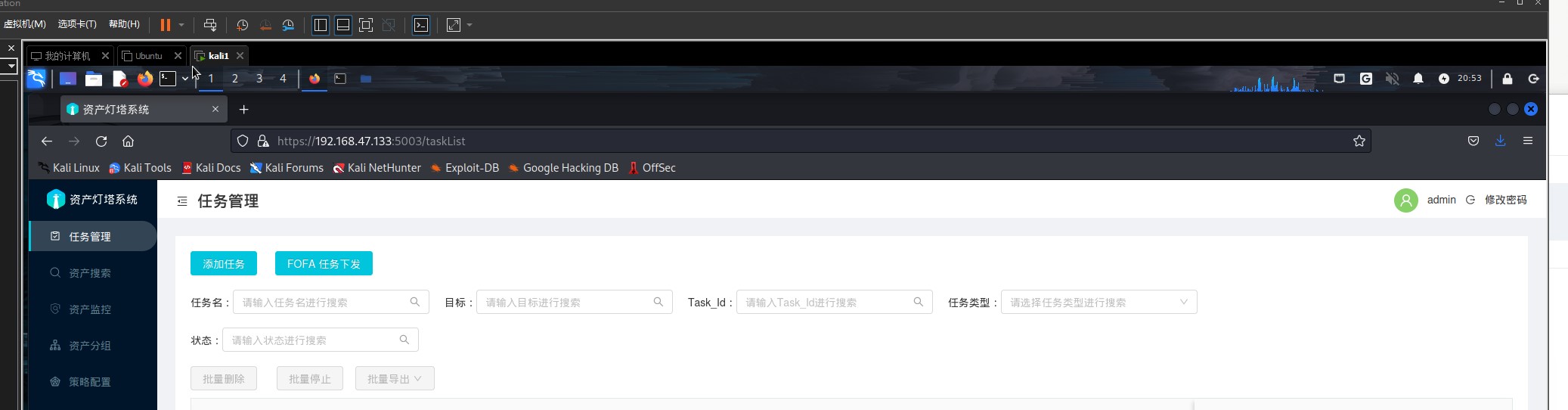

昨晚在床上躺着想到 之前和朋友说开学之前一定要挖到某大学的漏洞报送证书 开学就剩三天了,还是没进展 ,然后开始emo反思,突然想到了一句话:渗透的本质就是信息收集 确实我信息收集只会用fofa 鹰图等网络空间测绘去搜 之前在网上安装 ARL灯塔,水泽等 因为对Liunx系统不熟 就一直报错 然后放弃 第二天睡醒就开始在kali上装ARL灯塔信息收集工具。

经历了九九八十一难装了docker各种报错 然后摸索解决 终于装好了 跟着网上的教程加强了子域名,指纹,端口等字典

然后就开扫 果然扫出了很多我之前没收集到的站点

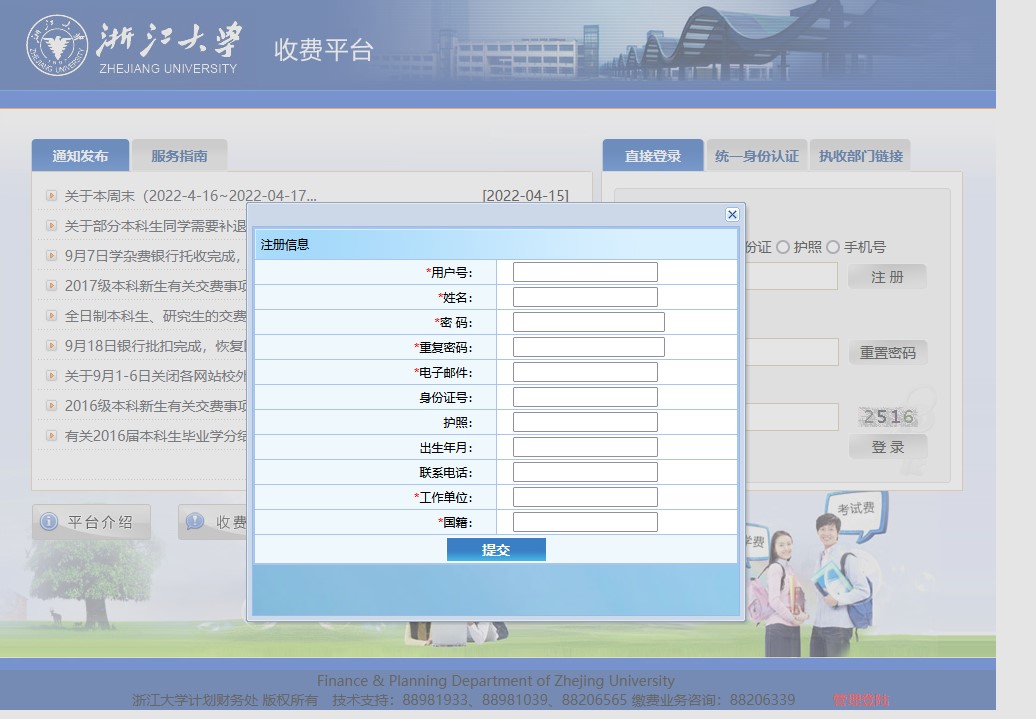

先挖了两个站点 没挖到什么东西 最后这个站点吸引到了我的注意

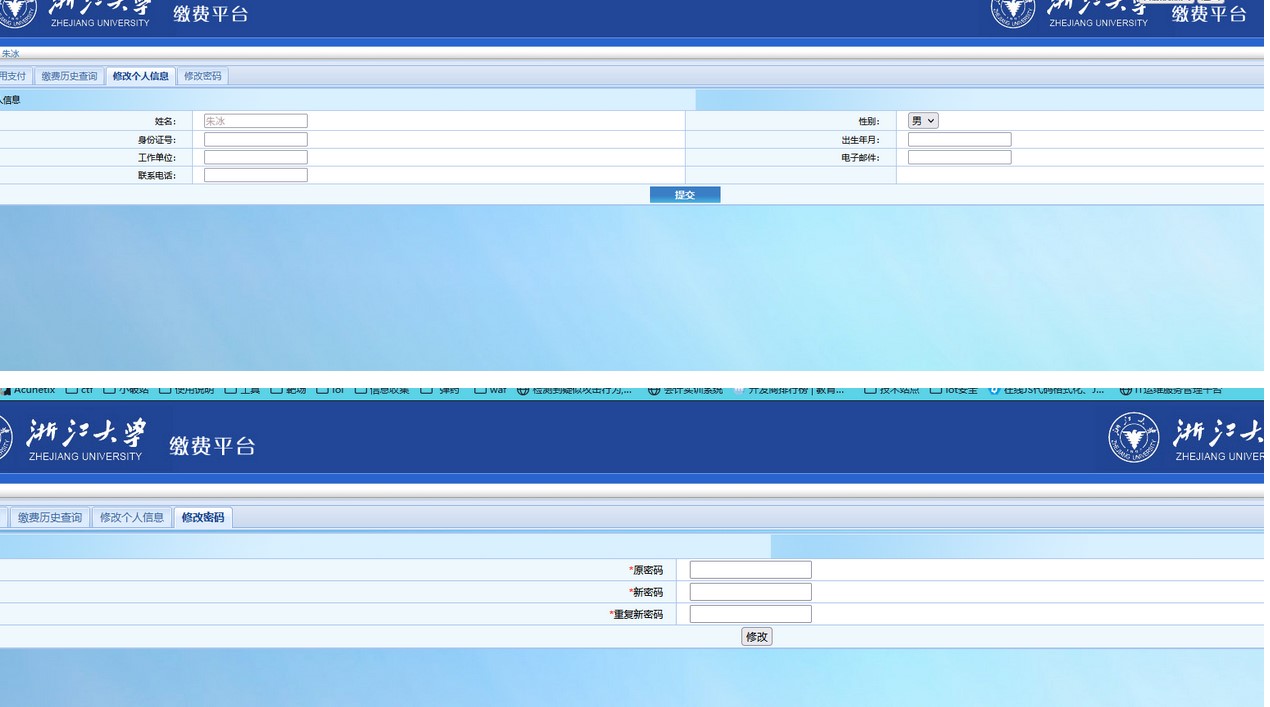

是一个收费平台 但是他的登陆框有这么多的按钮 我就怀疑可能会有逻辑漏洞

先测试注册 看看能不能注册一个账号

随便填了一些信息

最后响应包返回false 把响应包改成 true 前端显示注册成功 但是还是登陆不了 注册点不行

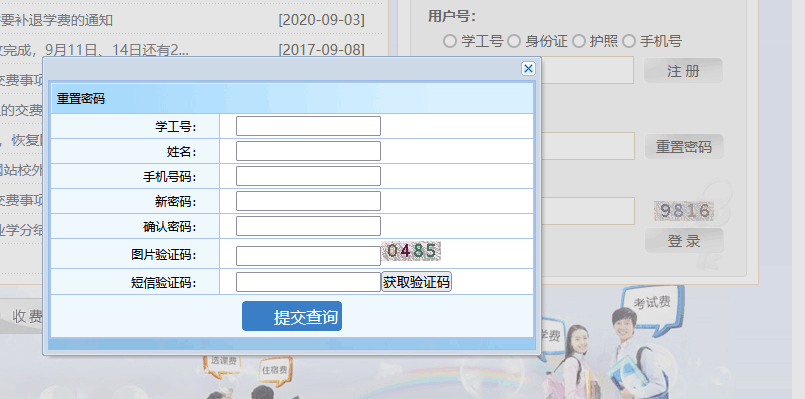

试试重置密码

需要提供学工号 直接一手Google hack语法

成功收集到了工号 果然信息收集才是王道 google 语法搜索不到的话 还有一种思路 就是社会工程学 懂得都得

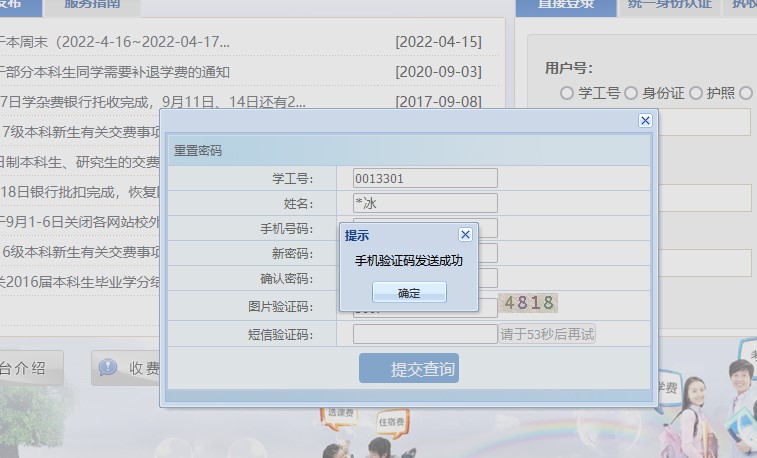

重置密码随便填 然后点发送验证码 他会提示 手机号未维护

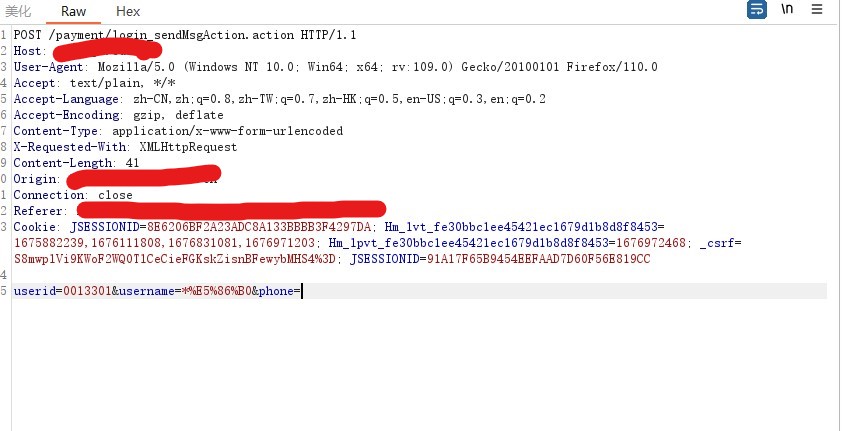

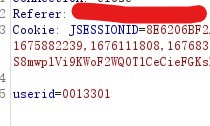

抓包观察一下数据包

请求包和返回包

返回包返回3 提示手机号尚未维护 我改成其他的呢 1 ,2,3,4……..

拦截响应包改成1 提示获取验证码成功! 我在想把上面请求里的phone参数换成自己的手机号岂不是就能成功了 此时内心已经感觉十拿九稳了,然而现实很骨感。。。

此时盯着我自己的手机屏幕满怀期待 但是很遗憾啥也没有 我甚至去看了我的手机有没有欠费 hh

没思路了怎么办 看历史包 乱点!

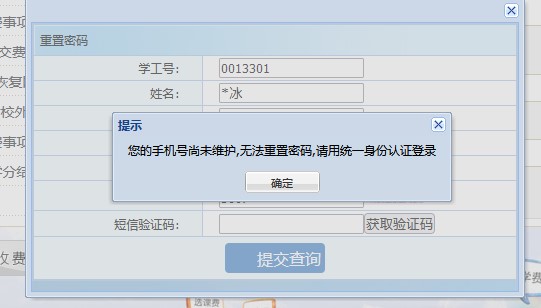

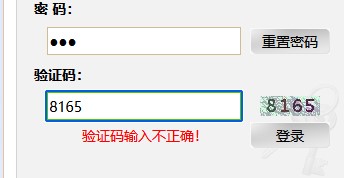

当我重置密码然后 把窗口关了之后 尝试弱口令 但是不管输入什么验证码 对的或者错的 都会提示我验证码不正确

这个点思路又来了 不重置密码的时候是可以登陆的 提示的是密码不正确

但是我重置密码之后 无论验证码输入什么都是输入不正确 我又尝试了几次 发现就是这样

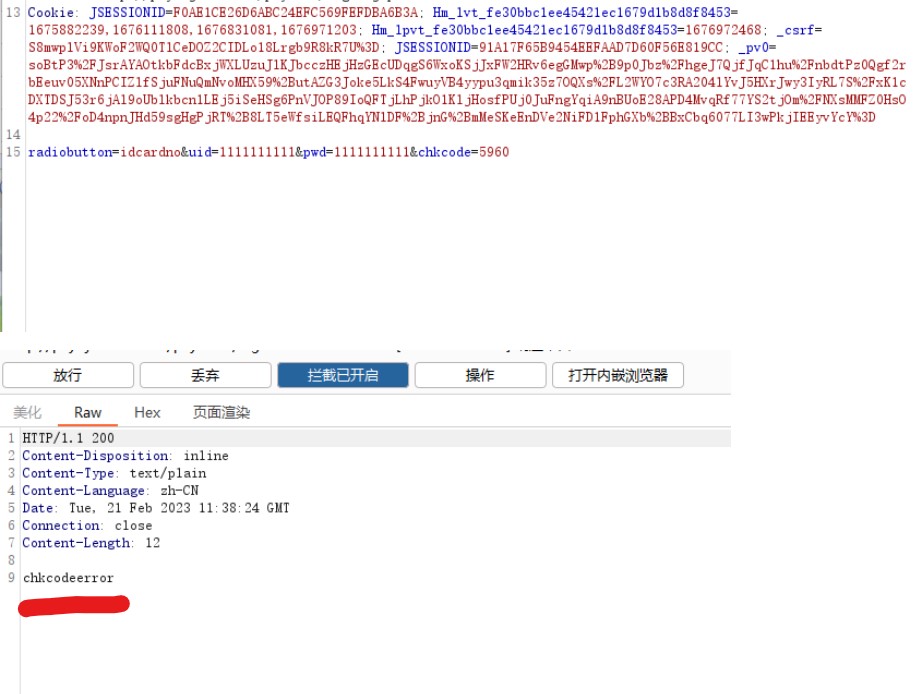

抓包看看

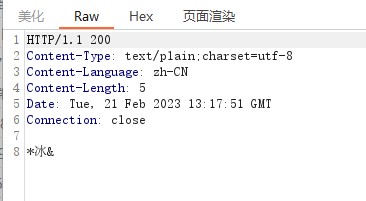

返回包是chkcodeerror 验证码错误 我把他改为ok时 发包 神奇的一幕来了 直接进入系统了

可以进行信息修改和密码修改 fuzz可以获得很多学号 所以审核给了高危 7分

神奇的点我是这么理解的

这个重置密码系统只要输入学工号 他就会发包获取用户姓名

输入的工号是谁的 登入的账号就是谁的 然后我们重置虽然失败了 但是这个系统的逻辑好像就是相当于把登录框里的请求给覆盖了 然后改包就能进系统 不进行重置密码这一操作的话改包是进不了系统的

证书+1